전자서명

▶ 배경

종이 문서 사회에서 정보화 사회로의 진전으로 다양한 서비스 요구

데이터 무결성 , 사용자 인증, 부인방지 서비스가 필수적

▶ 목적

신뢰성 확보 ( 내용의 위·변조 및 신분 확인에 사용)

전자서명 = 사용자 인증 + 메시지 인증

▶ 전자문서의 문제점

• 위,변조가 용이 : 무결성

• 문서작성 사실 입증 곤란 : 부인방지

▶ 전자상거래의 문제점

• 거래상대방의 신원확인 곤란 : 사용자 인증

• 전송 내용의 비밀 유지 곤란 : 기밀성

▶전자서명으로 알 수 있는 사항

• 서명자 신원확인(User Authentication)

- 개인키의 소유자가 전자서명 행위자임을 증명

- 서명자 고유의 표식

• 위조 불가(Not forgeable)

- 합법적인 서명자 외에는 전자서명 생성 불가 증명

• 변경 불가(Unalterable)

- 서명한 문서의 내용과 서명의 변경 불가 증명

• 부인 불가(Non-Repudiation)

- 서명은 본인 이외에는 불가능함을 증명

• 재사용 불가(Not Reuseable)

- 다른 전자문서의 서명으로 사용 불가능함을 증명

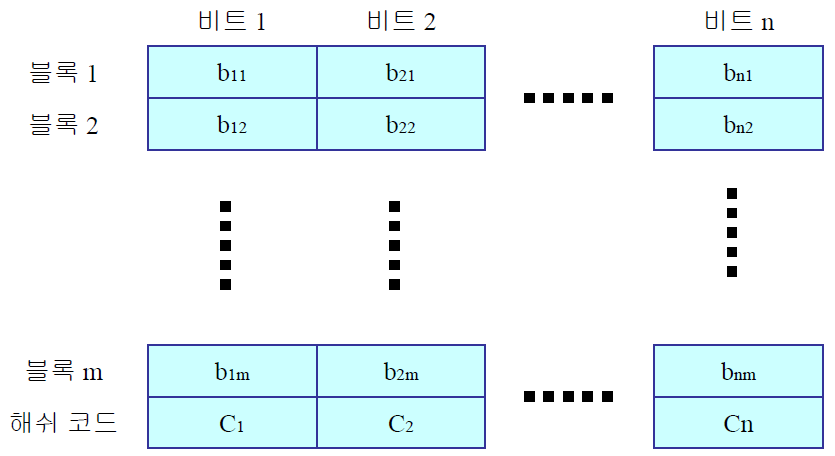

암호화 방법과 전자서명

전자서명은 전자서명의 조건을 만족하면서 서명방식과 검증 방식이 명확하여야 함

▶ 대칭키 암호 알고리즘에 의한 방법

• 중재된 서명기법

• 서명과 검증을 제 3자에 의해서 행할 수 밖에 없음

▶ 공개키 암호 알고리즘에 의한 방법

• 메시지 복원형 전자서명 방식

• 문서 자체를 이용하는 서명방식

• 메시지 부가형 전자서명 방식

• 문서에 서명메세지를 포함하는 방식

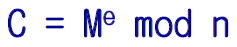

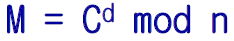

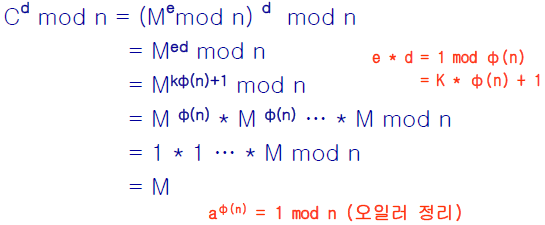

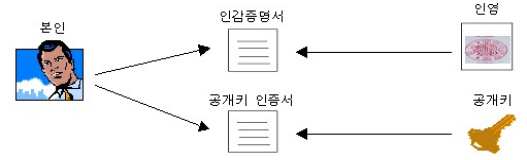

공개키 이용 전자서명

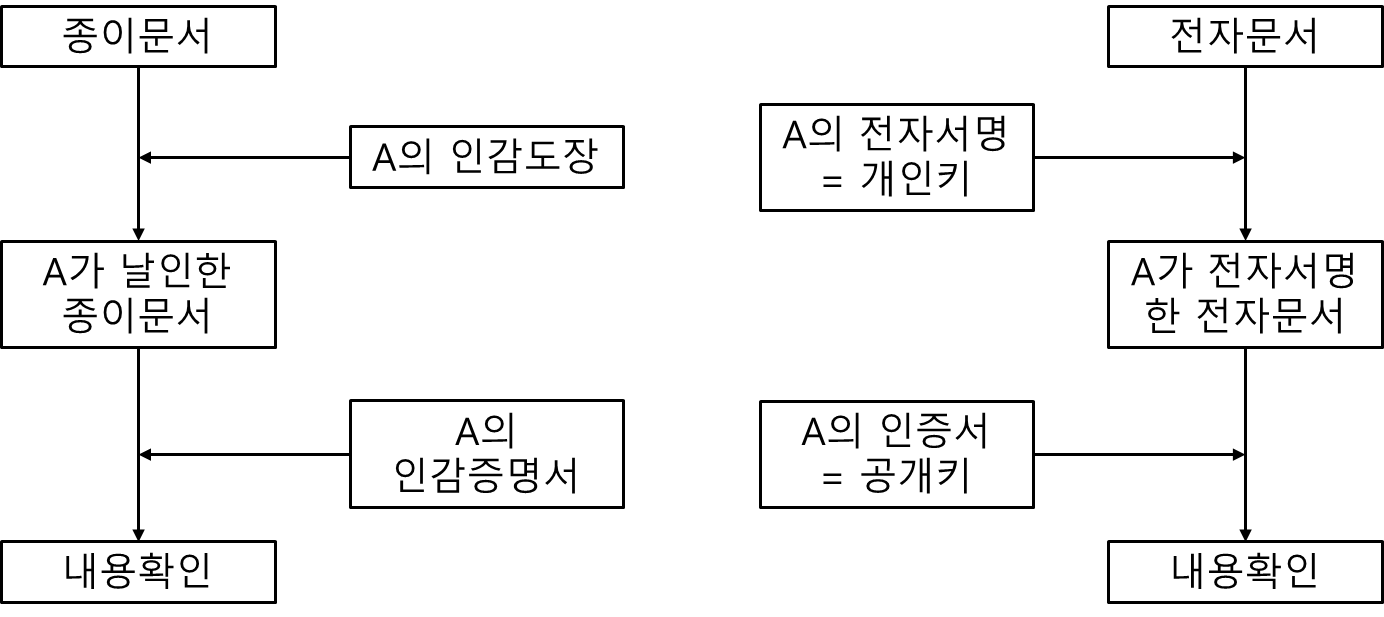

공개키 : A의 인감 증명서

개인키 : A의 인감

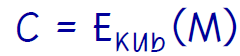

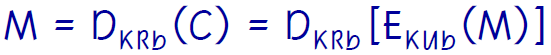

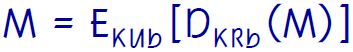

* 전자서명 : A의 개인크로 데이터의 전자서명 생성, A의 공개키로 전자서명 검증

- 평문(메시지 다이제스트) + 개인키 = 암호문(전자서명)

- 암호문(전자서명) + 공개키 = 평문(다이제스트)

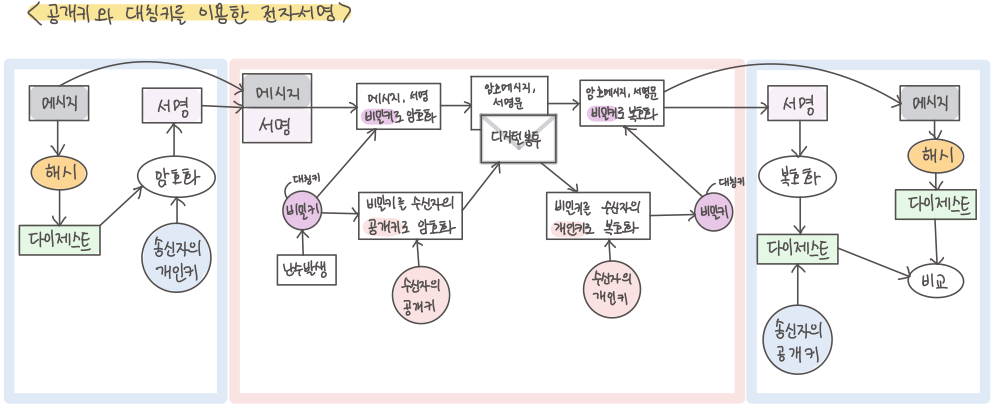

1. 송신자는 보낼 메시지를 해시함수로 다이제스트를 생성한다.

2. 다이제스트와 송신자의 개인키로 암호화한다.

3. 메시지와 서명을 같이 송신한다.

4. 수신받은 서명을 송신자의 공개키로 복호화해 다이제스트를 생성한다.

5. 수신받은 메시지를 해시함수를 통해 다이제스트를 생성한다.

6. 서명을 복호화해 얻은 다이제스트와 메시지를 해시함수를 통해 얻은 다이제스트를 비교한다.

→ 비교해서 같으면 신뢰할 수 있고, 다르면 거래의 신뢰성을 확보할 수 없다.

※ 사용자와 메시지 인증은 가능하지만 기밀성 보장이 안된다.

※ 개인키를 잃어버리면 자신이 책임져야 한다.

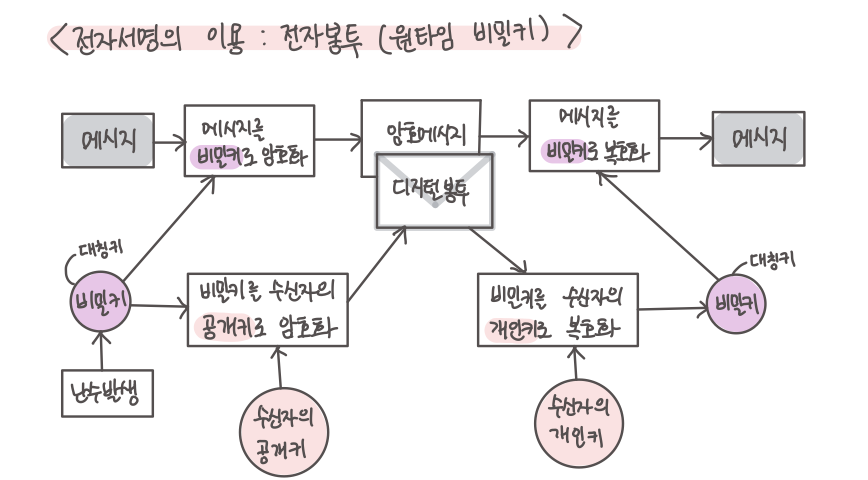

전자서명의 이용 : 전자봉투 (원타임 비밀키)

1. 송신자는 메시지와 암호화하기 위해 난수를 발생해 비밀키를 생성한다.

2. 메시지를 비밀키로 암호화해 암호메시지를 만든다.

3. 비밀키를 수신자의 공개키로 암호화한다.

4. 암호메시지와 공개키로 암호화한 비밀키를 디지털봉투에 담아 전송한다.

5. 수신자는 디지털 봉투에 있는 암호화된 비밀키를 수신자의 개인키로 복호화해 비밀키를 얻는다.

6. 암호화된 메시지를 비밀키로 복호화한다.

※ 사용할 때마다 난수를 발생시켜 비밀키로 정한다. 받는 사람의 공개키로 이 비밀키를 암호화한다.

※ 기밀성이 가능하지만 인증은 불가능하다.

※ 네트워크에서 빠르게 사용 가능하다.

공개키와 대칭키를 이용한 전자서명

공개키를 이용한 전자서명으로 사용자 인증이 가능하다.

대칭키를 이용한 전자서명으로 기밀성이 가능하다.

※ 인증과 기밀성이 가능하다.

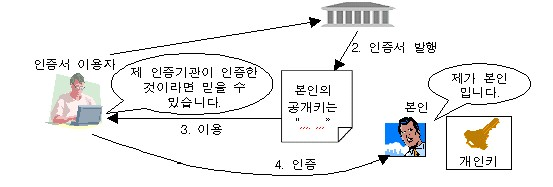

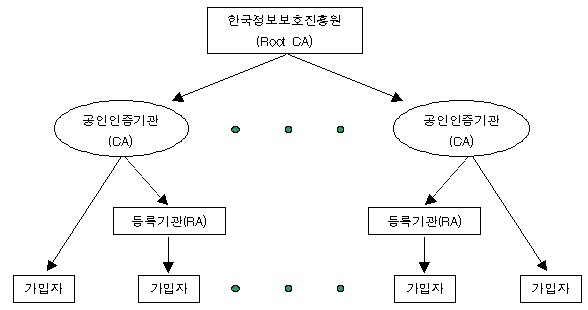

▶ PKI(Public Key Infrastricture) 구성 요소

- 공개키 소유자 증명

- 인증서는 인감증명서에 해당한다. → 기밀성, 무결성, 인증

인증서

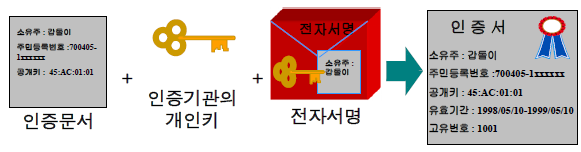

▶ 인증서의 정의

- 공개키 소유자 증명

- 인증서라 함은 개인키와 이에 합치하는 공개키에 대하여 이를 소유하는 자연인 또는 법인과의 귀속관계 등을 인증기관이 자신의 개인키로 전자서명하여 확인, 증명하는 전자적 정보

▶ 인증서 : X.509

• 1K바이트 정도의 바이너리 데이터

• RFC 2459(X.509 ver. 3)

인증서 항목

• 서명전 인증서

- tbsCertificate(to be signed certificate)

- 확장항목 이외의 항목 필수

• 서명 알고리즘

- 메시지 다이제스트 알고리즘(MD2,MD5..)

- 공개키 암호 알고리즘

• 인증기관

- 서명전 인증서 부분을 입력으로 해서 서명

- 인증기관의 개인키와 인증서로 기재한 알고리즘 이용

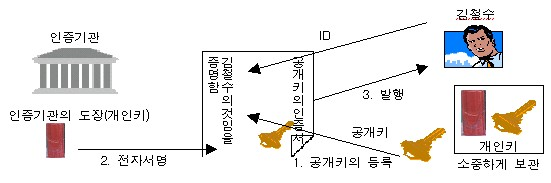

▶ 인증서 발행과 이용

인증서를 발행하기 위해서는 공개키의 소유주는 인증기관에 공개키를 등록하고 인증기관은 등록된 개인의 공개키를 자신의 개인키로 서명해서 인증서를 발행한다.

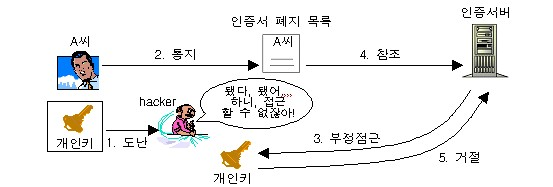

▶ 인증 기관과 CRL

• CA (Certificate Authority) : 인증서 발행기관

• RA (Registration Authorities) : 인증서 유저 등록 기관

• CRL (Certificate Revocation List) : 인증서 폐지 목록

'암호학 공부 기록' 카테고리의 다른 글

| 암호학 6 - KDC/공개키 기관에 의한 키분배 및 해시 함수 (0) | 2021.12.19 |

|---|---|

| 암호학 5 - 공개키 암호 (0) | 2021.12.08 |

| 암호학 4 - DES (Data Encryption Standard) (0) | 2021.12.06 |

| 암호학 3 - 비밀키 암호의 원리 (0) | 2021.11.30 |

| 암호학 2 - 암호 기법(시저암호, 다중치환, 다중단일문자치환, 전치기법) (0) | 2021.11.29 |