EC2 실습 전 먼저 PuTTY를 설치한다.

putty.exe와 puttygen.exe를 설치한다.

지역 설정을 해준다. 지역은 서울로 설정한다.

EC2를 검색해 접속한다.

현재 실행 중인 인스턴스가 하나도 없다는 것을 확인할 수 있다.

인스턴스 시작을 누른다.

첫 번째 OS를 사용한다.

인스턴스 유형은 프리티어를 지원하는 유형을 선택한다.

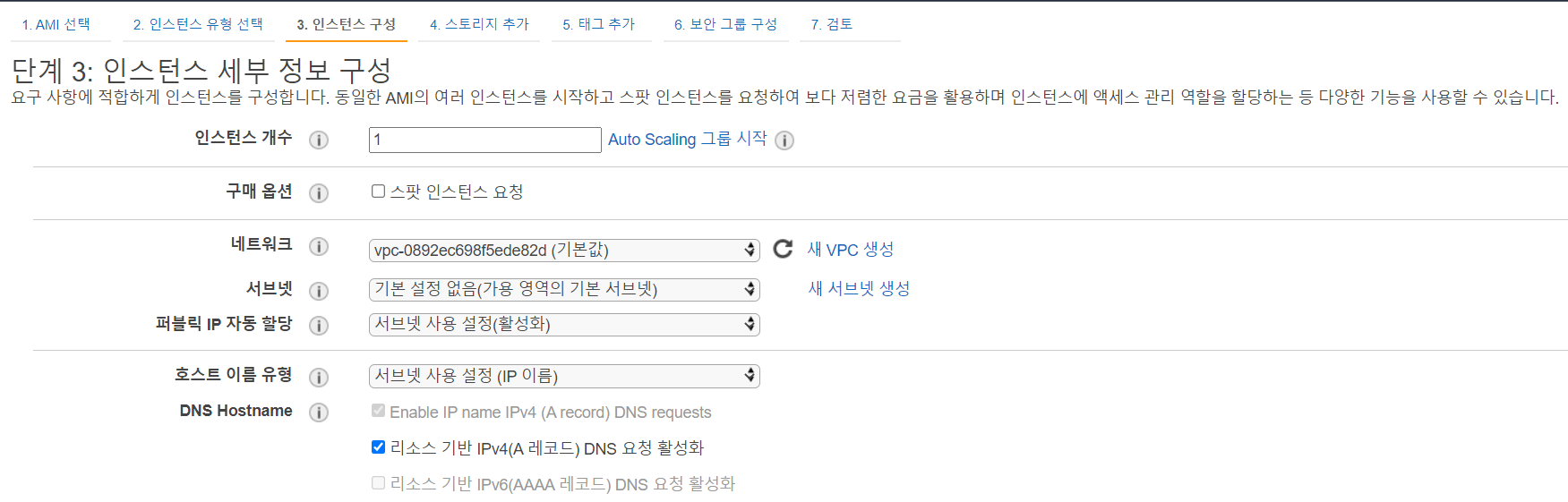

인스턴스 세부 정보 구성은 default로 설정한다.

스토리지도 default로 설정한다.

태그 및 보안그룹 구성도 default로 설정 후 검토 및 시작을 선택한다. 그 후 시작하기를 선택한다.

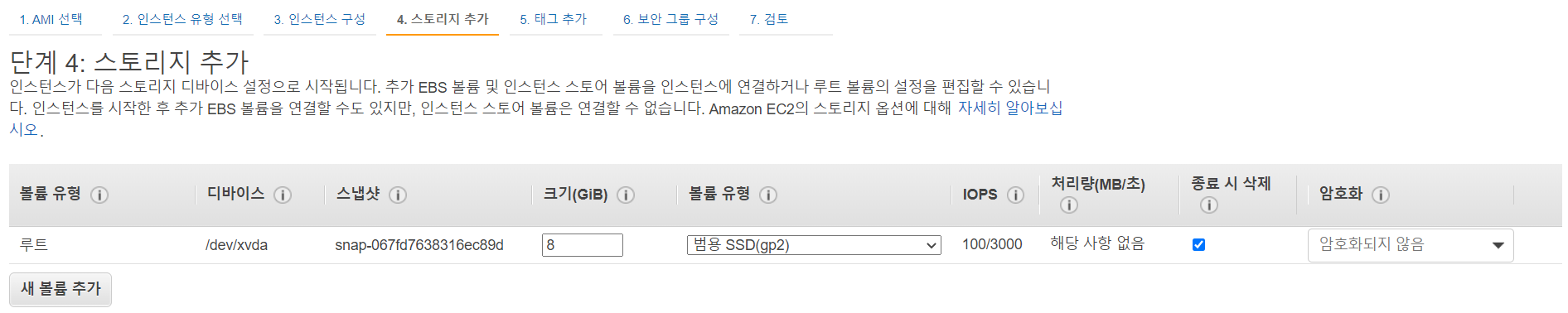

키페어 생성이 뜨면 키페어를 생성하고 다운로드한다.

그럼 pem 파일이 다운받아지고 그 후 인스턴스를 시작한다.

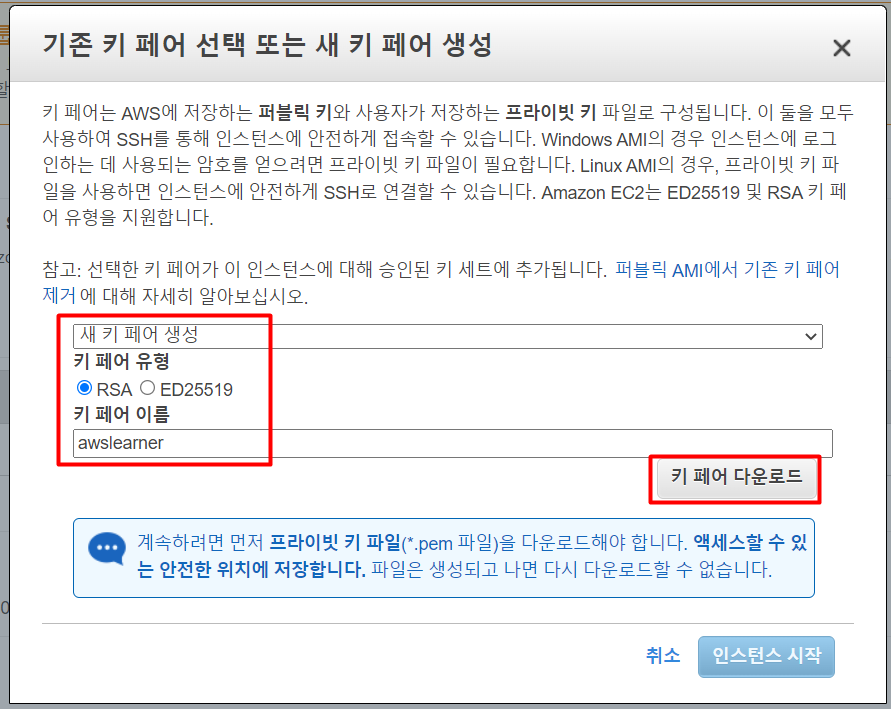

인스턴스가 실행중이다.

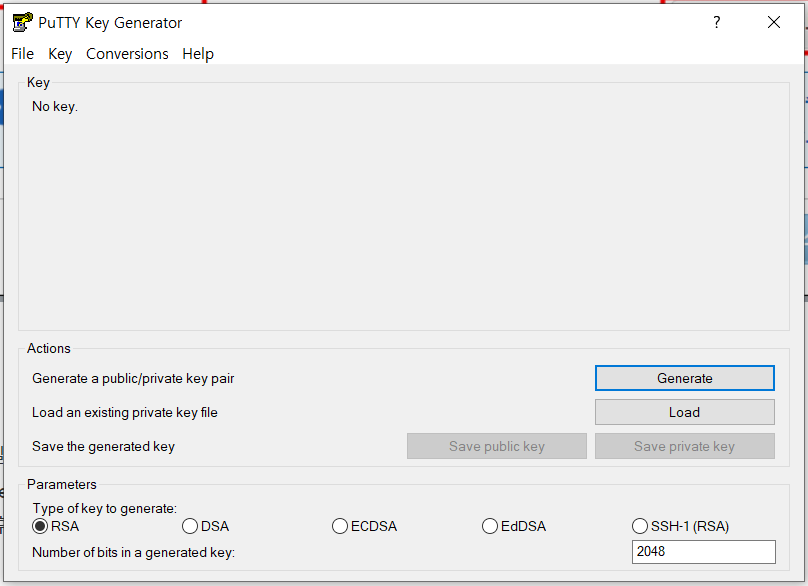

puttygen을 실행한다.

puttygen은 pem 파일을 ppk 파일로 변환시켜준다.

load를 선택 후 pem 파일을 실행한다.

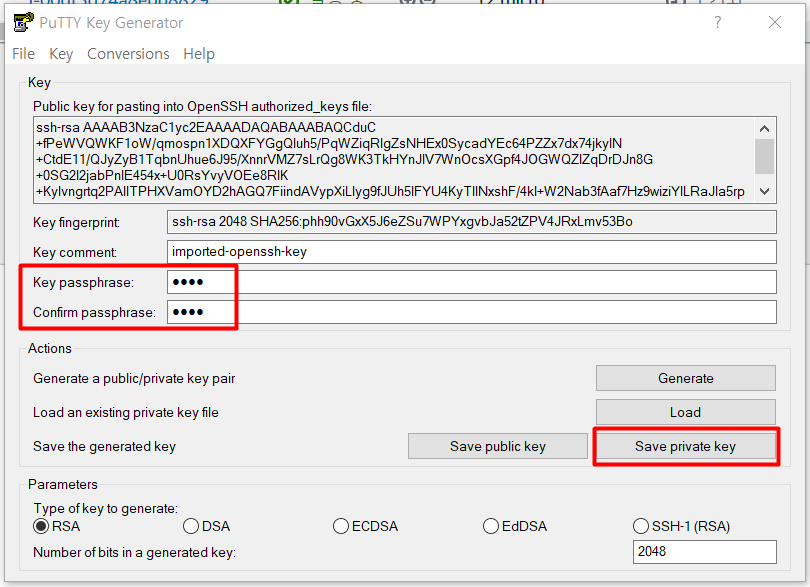

암호를 설정하고 private key를 저장한다.

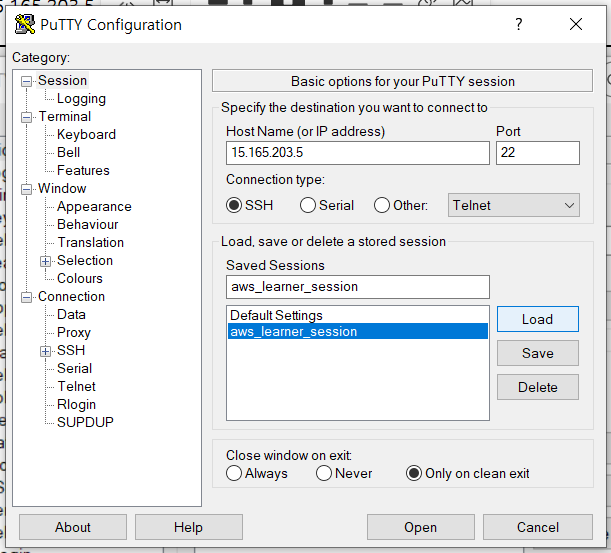

이제 putty를 켜준다.

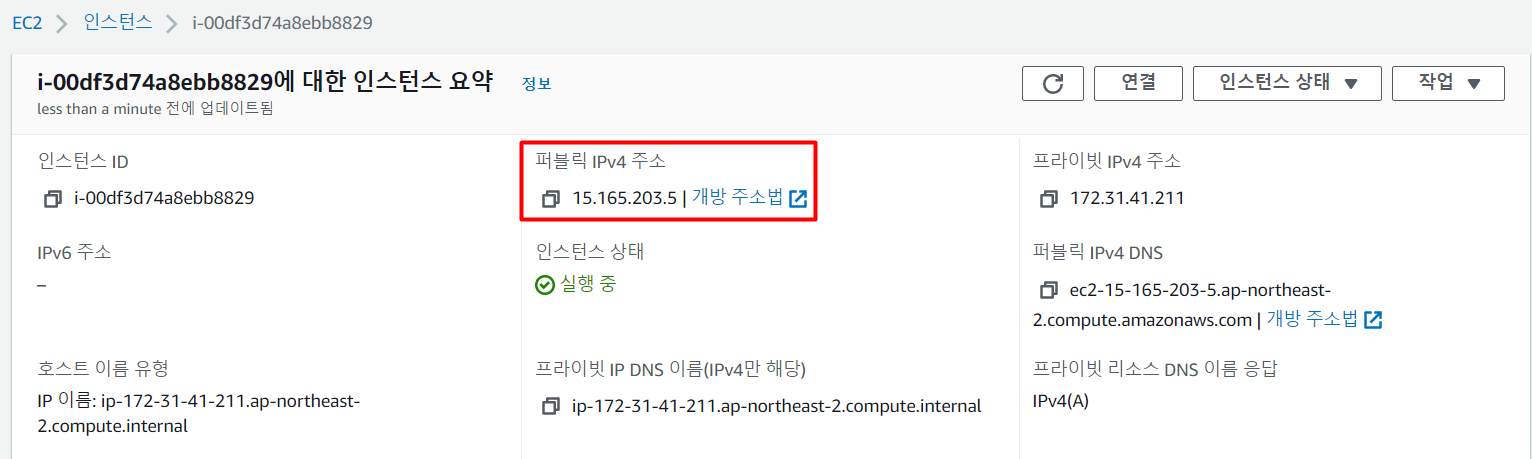

퍼블릭 ipv4 주소를 putty에 입력한다.

호스트네임을 ec2-user@15.165.203.5 이렇게 지정한다. IP만 지정해도 된다.

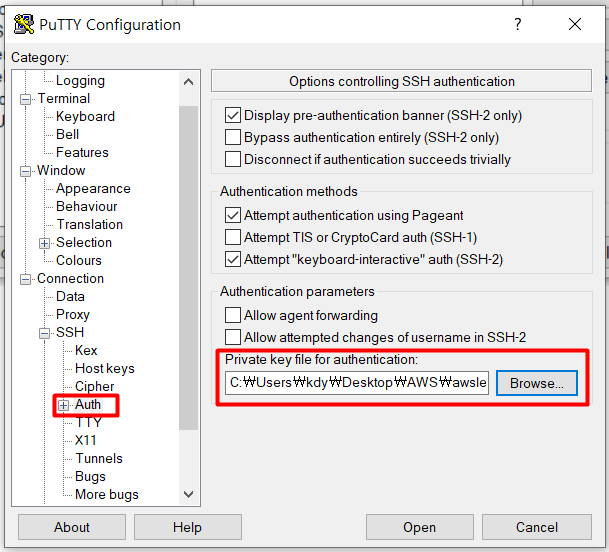

Auth에서 아까 생성한 ppk 파일을 넣어준다.

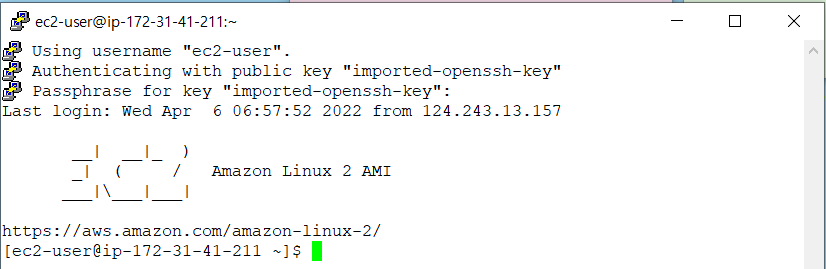

저장 후 오픈을 하면 경고메시지를 수락하고 시작한다.

update 할 것이 없으므로 넘어간다.

[ec2-user@ip-172-31-41-211 ~]$ sudo su

[root@ip-172-31-41-211 ec2-user]# yum update -y

Loaded plugins: extras_suggestions, langpacks, priorities, update-motd

amzn2-core | 3.7 kB 00:00

No packages marked for update

[root@ip-172-31-41-211 ec2-user]#

아파치를 설치한다.

yum을 통해 httpd를 설치한다.

[root@ip-172-31-41-211 ec2-user]# yum install httpd -y

아파치를 실행한다.

[root@ip-172-31-41-211 ec2-user]# service httpd start

Redirecting to /bin/systemctl start httpd.service

인스턴스를 재부팅 시켜도 아파치를 자동으로 키도록한다.

[root@ip-172-31-41-211 ec2-user]# chkconfig httpd on

Note: Forwarding request to 'systemctl enable httpd.service'.

Created symlink from /etc/systemd/system/multi-user.target.wants/httpd.service to /usr/lib/systemd/system/httpd.service.

html 파일을 생성해준다.

[root@ip-172-31-41-211 ec2-user]# cd /var/www/html

[root@ip-172-31-41-211 html]# vi index.html

[root@ip-172-31-41-211 html]# cat index.html

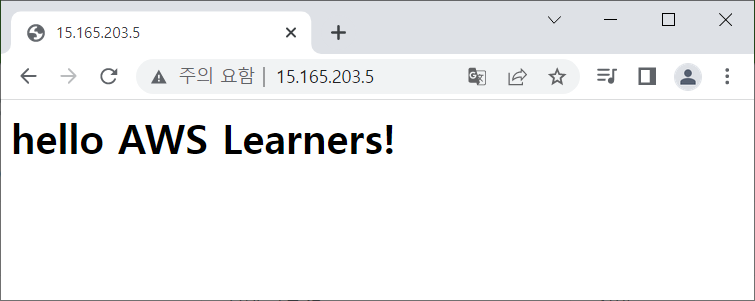

<html>

<body>

<h1>hello AWS Learners!<h1>

</body>

</html>

15.165.203.5를 크롬에 입력하면 화면이 떠야하는데 뜨지 않을 것이다.

이것은 보안 문제로 인스턴스 보안그룹의 인바운드 규칙을 수정한다.

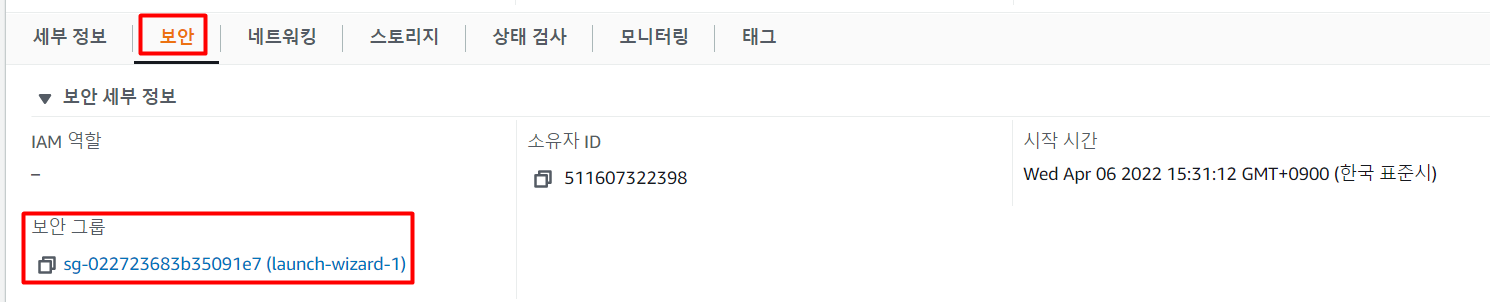

인스턴스의 보안 > 보안그룹으로 들어간다.

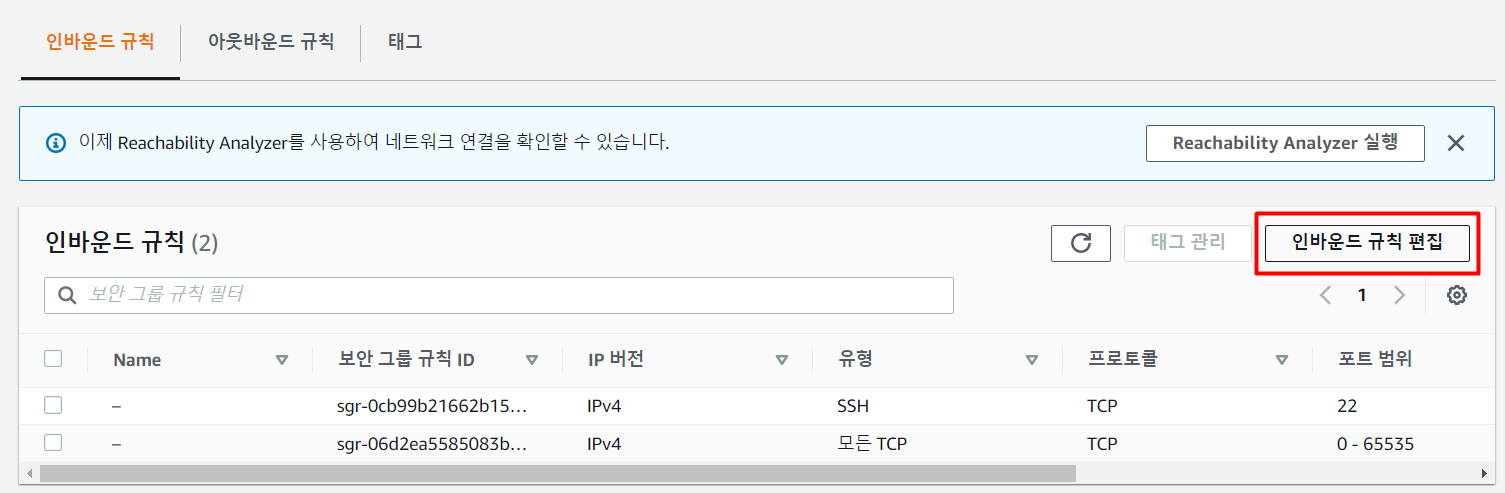

인바운드 규칙을 편집한다.

TCP를 허용하는 인바운드 규칙을 추가한다.

15.165.203.5로 다시 접속하면 잘 뜨는 것을 확인할 수 있다.

'클라우드 공부 기록' 카테고리의 다른 글

| EC2 (+ EBS, ELB) (0) | 2022.04.20 |

|---|---|

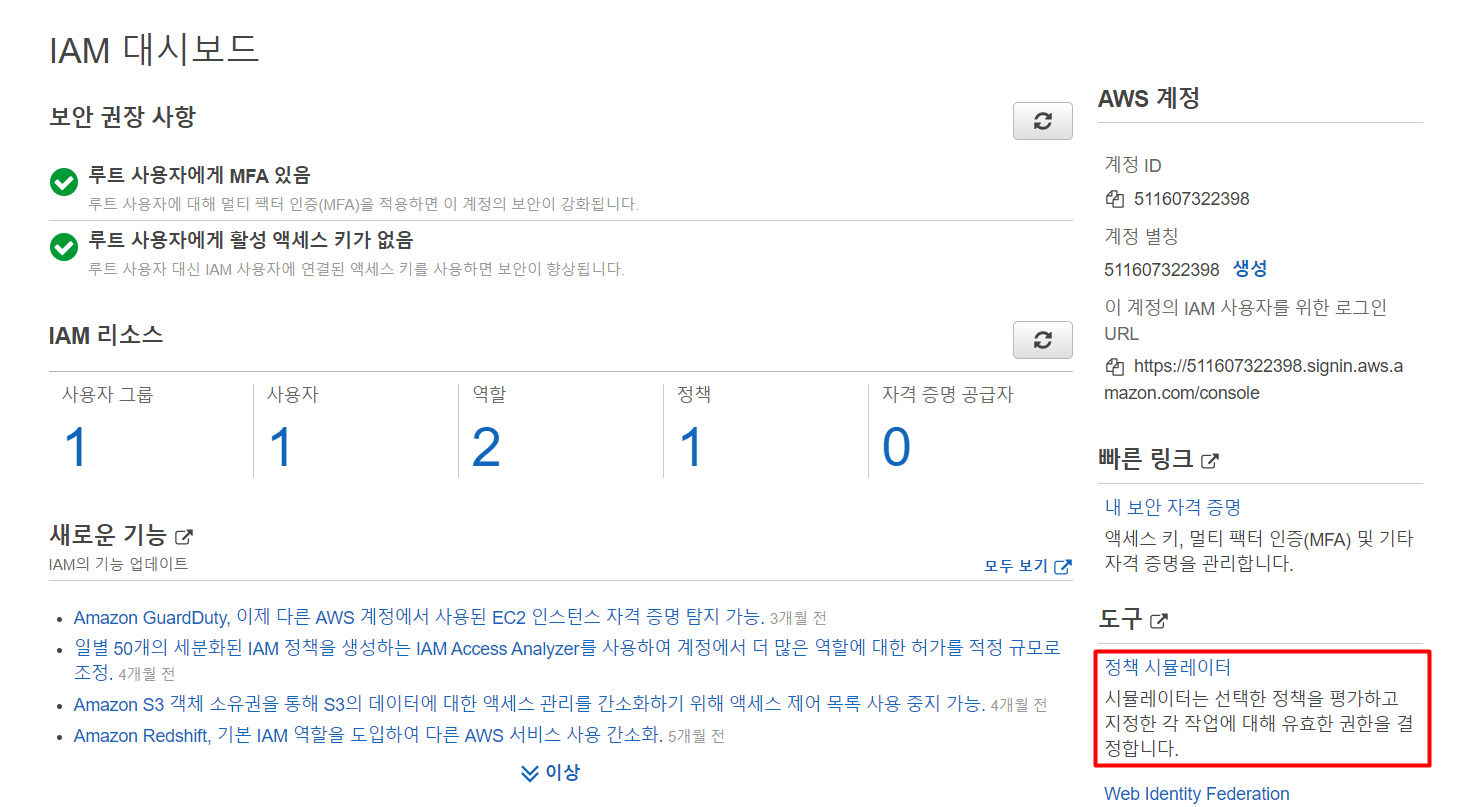

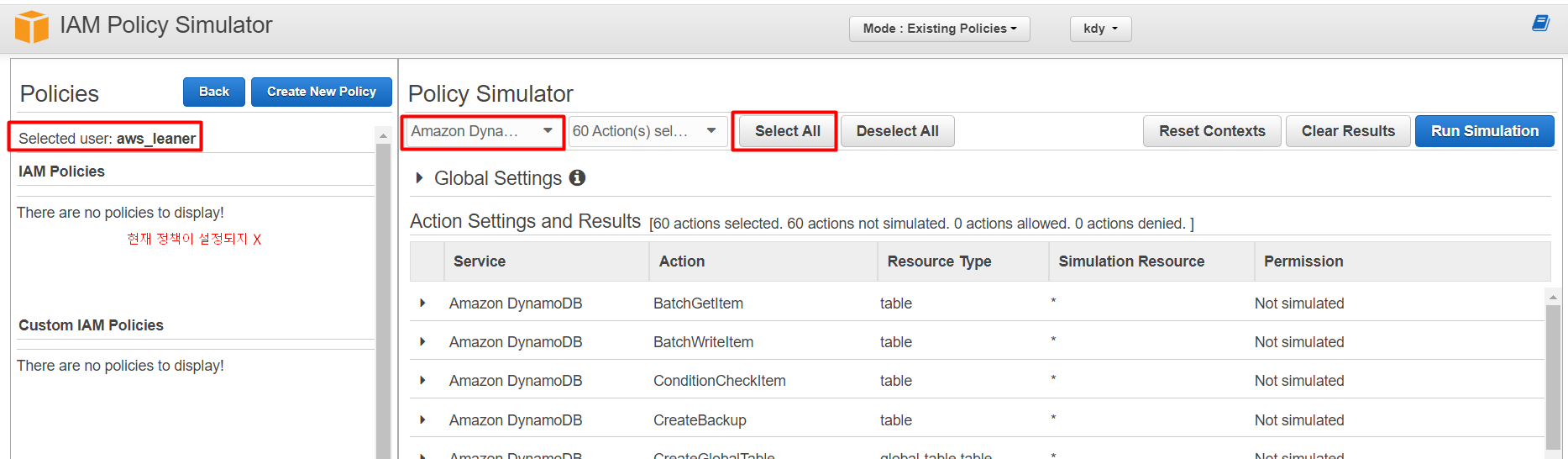

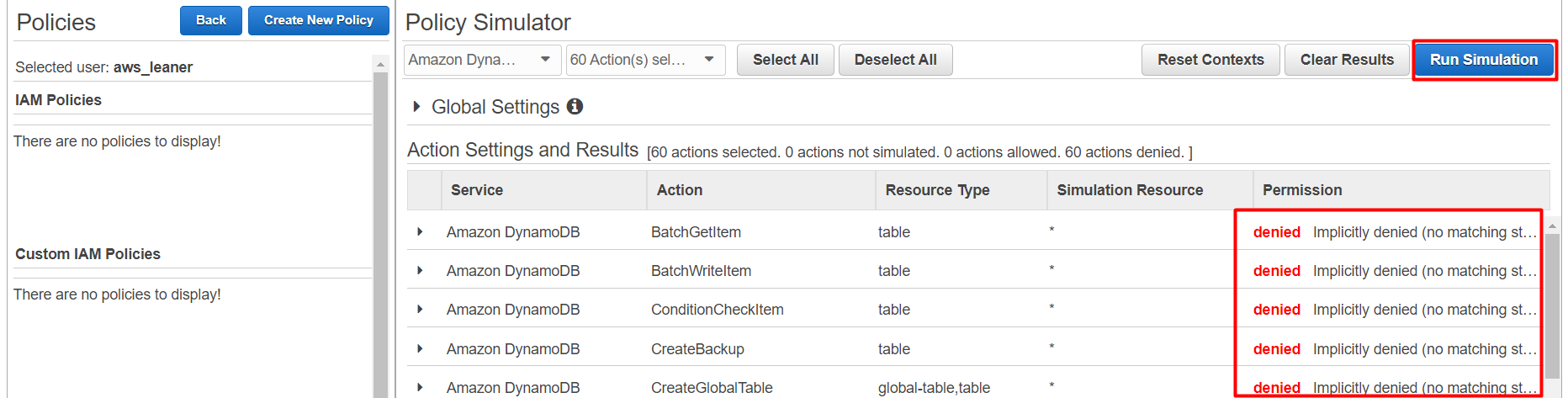

| IAM 실습 - 사용자, 그룹, 역할, 정책 생성 및 정책 시뮬레이터 (0) | 2022.04.06 |

| IAM (0) | 2022.04.06 |