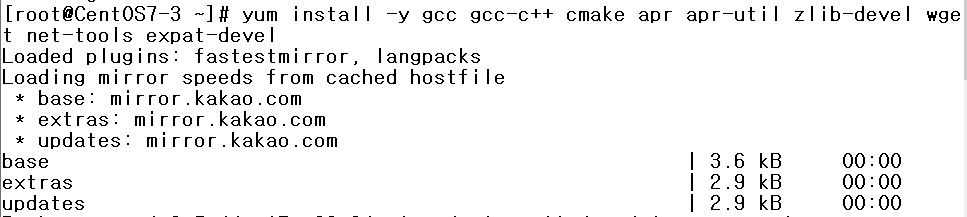

아파치 설치

① 사전 작업 패키지 설치

# yum install -y gcc gcc-c++ cmake apr apr-util zlib-devel wget net-tools expat-devel

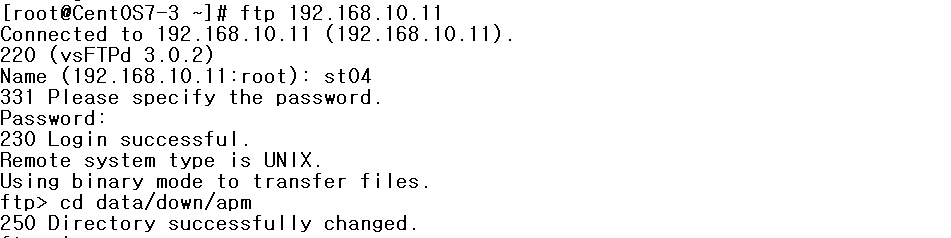

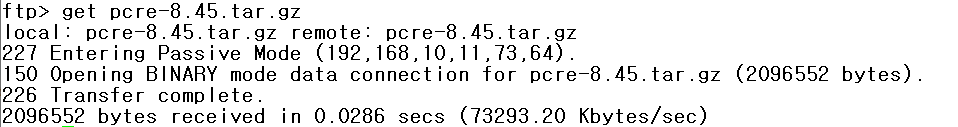

PCRE(Perl Compatible Regular Expressions)를 설치한다.

파일은 아래 경로에서 다운 로드 한다.

https://sourceforge.net/projects/pcre/files/pcre/8.45/pcre-8.45.tar.gz/download

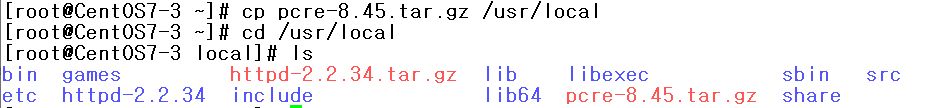

/usr/local 디렉토리에 파일을 복사한다.

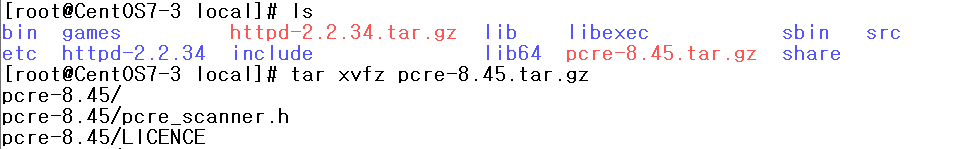

# tar xvfz pcre-8.45.tar.gz

아래 명령을 통해 실행한다.

# cd pcre-8.45/

# ./configure --prefix=/usr/local

# make

# make install

② Apache 2.4와 관련 소스파일을 /usr/local/에 다운받는다.

# wget https://downloads.apache.org/httpd/httpd-2.4.51.tar.gz

# wget http://apache.tt.co.kr/apr/apr-1.6.5.tar.gz

# wget http://apache.tt.co.kr/apr/apr-util-1.6.1.tar.gz

③ 소스파일 압축을 푼다.

# tar xvfz apr-1.6.5.tar.gz

# tar xvfz apr-util-1.6.1.tar.gz

# tar xvfz httpd-2.4.51.tar.gz

# mv apr-1.6.5 ./httpd-2.4.51/srclib/apr

# mv apr-util-1.6.1 ./httpd-2.4.51/srclib/apr-util

④ 아파치를 설치한다.

# cd httpd-2.4.51

# ./configure --prefix=/app/apache --enable-rewrite --enable-so

# ./configure --with-included-apr --with-pcre=/usr/local/bin/pcre-config

# make

# make install

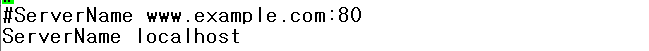

⑤ /app/apache/conf/httpd.conf 파일 편집한다.

# vi /app/apache/conf/httpd.conf

#ServerName www.example.com:80

ServerName localhost

⑥ 아파치서버를 실행한다.

# /app/apache/bin/apachectl start

PHP 설치

① 관련 패키지를 설치한다.

# yum install -y sqlite-devel libxml2* libpng-devel, libjpeg-devel

② PHP 7.X 소스파일을 /usr/local/에 다운받는다.

# wget https://www.php.net/distributions/php-7.4.26.tar.gz

③ 소스파일 압축을 풀고 설치한다.

# tar xvfz php-7.4.26.tar.gz

# cd php-7.4.26

# ./configure --with-apxs2=/app/apache/bin/apxs --enable-sigchild

# make

# make install

# cp php.ini-development /usr/local/lib/php.ini

④ Apache와 PHP 설정

# vi /app/apache/conf/httpd.conf

.............

LoadModule php7_module modules/libphp7.so

AddType application/x-httpd-php .php .php3 .php4 .php5 .html .htm .inc

.............

# vi /usr/local/lib/php.ini

short_open_tag = On

include_path = ".:/usr/local/lib"

upload_tmp_dir = /tmp

error_reporting = E_ALL & ~E_NOTICE

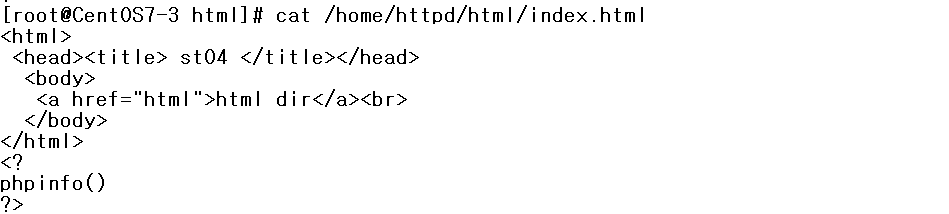

⑤ test page를 생성하고 아파치서버를 재실행한다.

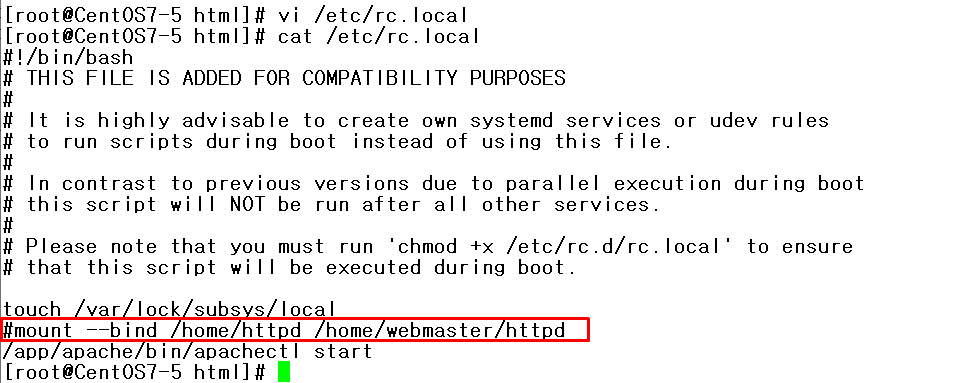

이때 vi /app/apache/conf/httpd.conf 에서 Document Root가 /home/httpd/html으로 되어있는지 확인한다.

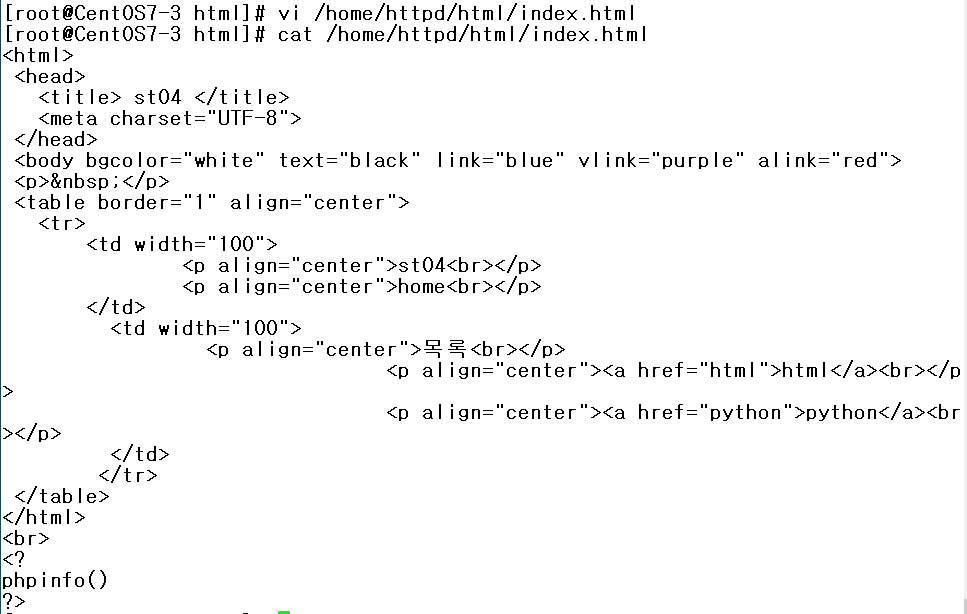

# vi /home/httpd/html/index.html

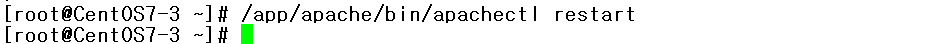

# /app/apache/bin/apachectl stop

# /app/apache/bin/apachectl start

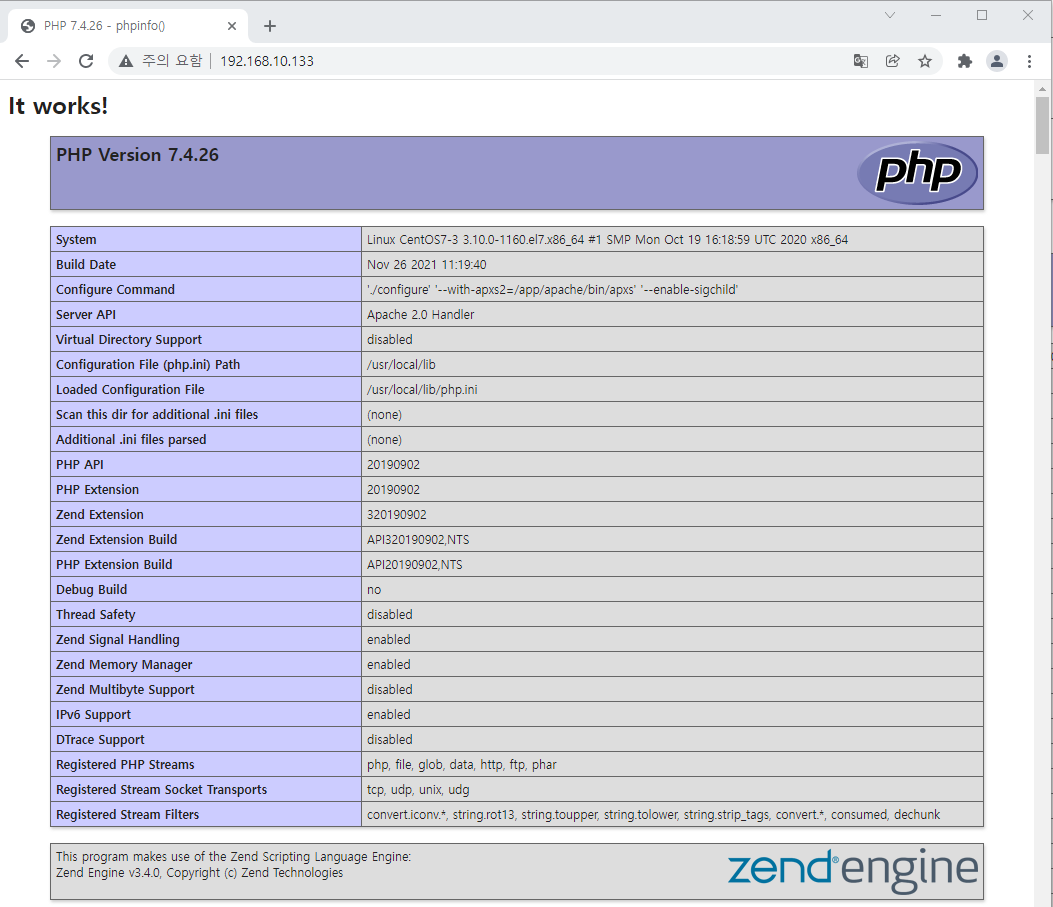

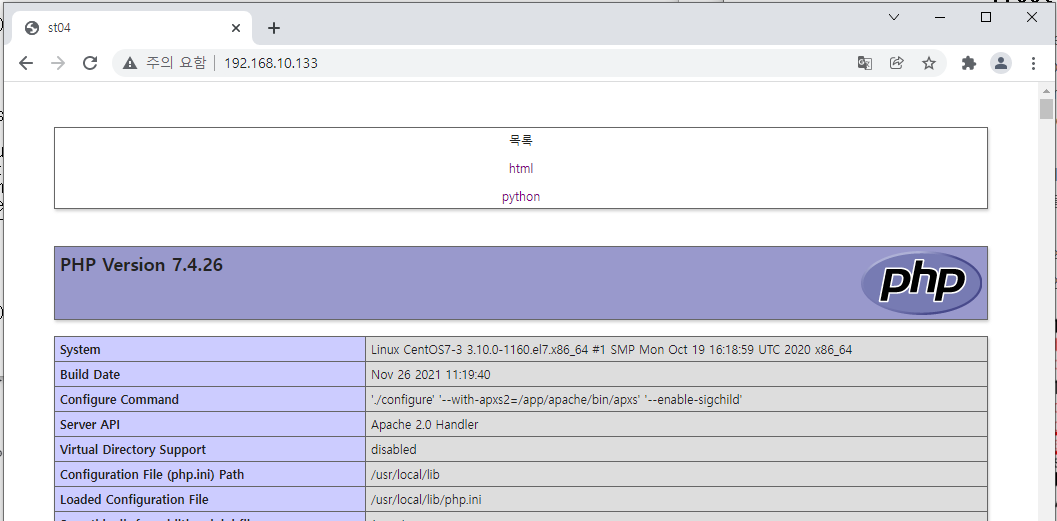

192.168.10.133 으로 접속하면 아래와 같이 php가 뜨는 것을 확인할 수 있다.

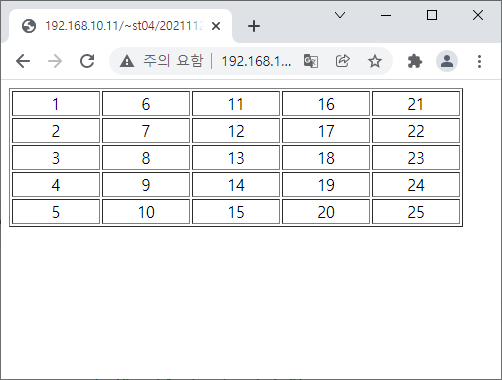

web 페이지에 디렉토리 업로드하기

# vi /home/httpd/html/index.html

<html>

<head>

<title> st04 </title>

<meta charset="UTF-8">

</head>

<body bgcolor="white" text="black" link="blue" vlink="purple" alink="red">

<p> </p>

<table border="1" align="center">

<tr>

<td width="100">

<p align="center">목록<br></p>

<p align="center"><a href="html">html</a><br></p>

<p align="center"><a href="python">python</a><br></p>

</td>

</tr>

</table>

</html>

<br>

<?

phpinfo()

?>

재시작한다.

# /app/apache/bin/apachectl restart

디렉토리 업로드하기

업로드할 디렉토리는 일단 zip으로 압축한다.

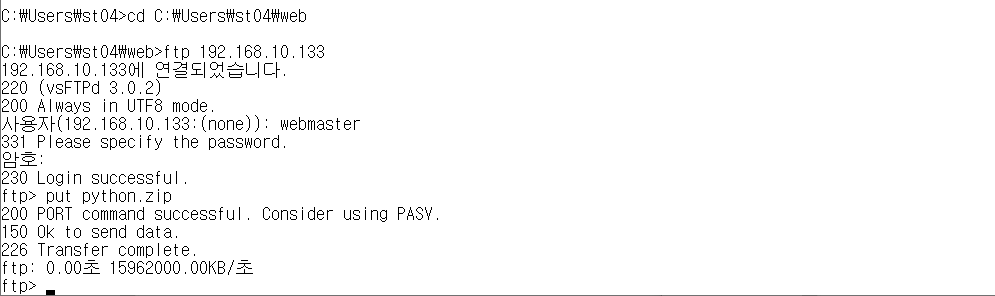

먼저 업로드할 디렉토리가 있는 위치로 접속한다.

ftp 192.168.10.133 으로 접속한다.

업로드할 디렉토리를 put으로 올린다.

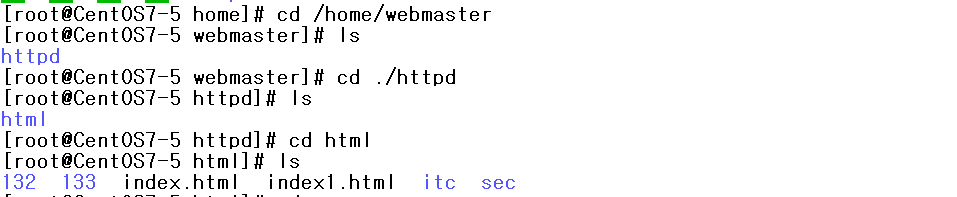

/home/webmaster에 파일이 업로드 된 것을 확인할 수 있다.

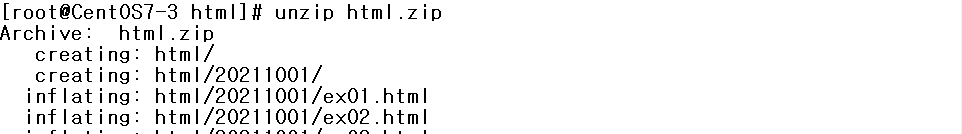

Document Root에 파일을 이동한다.

unzip을 통해 압축을 푼다.

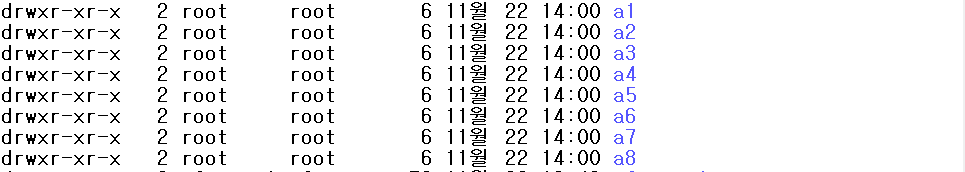

압축이 풀린것을 확인한다.

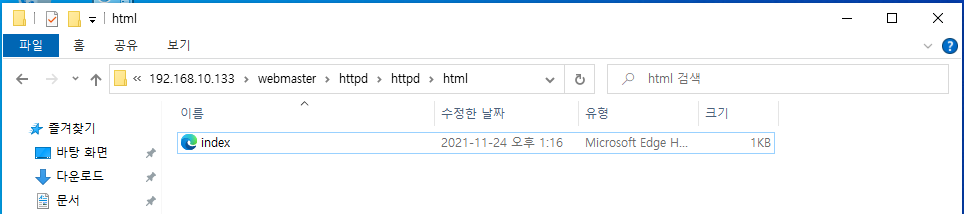

192.168.10.133 에 접속하면 html이 있는 것을 확인할 수 있다.

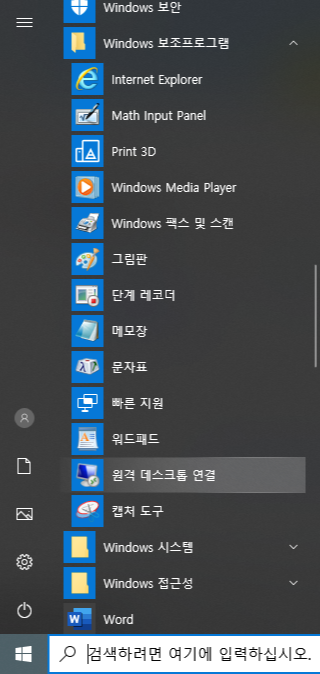

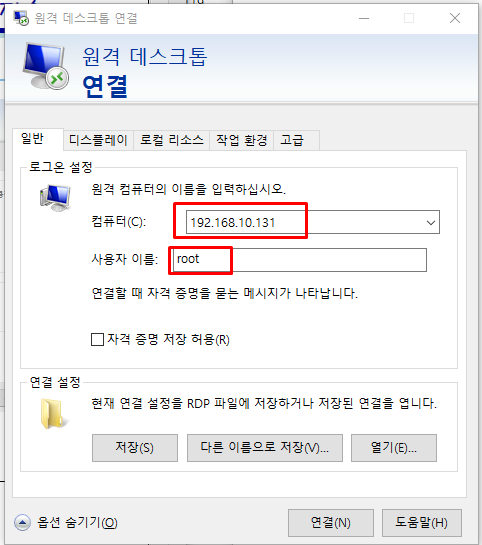

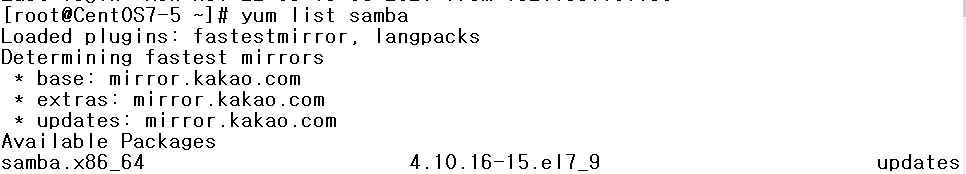

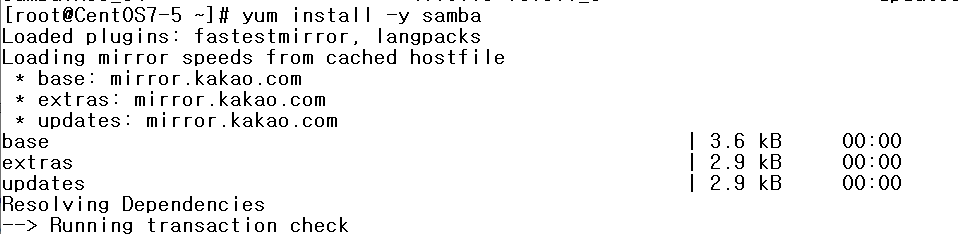

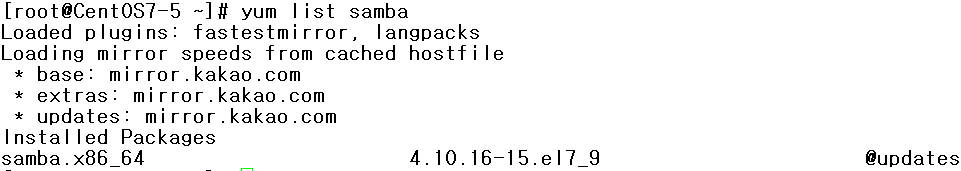

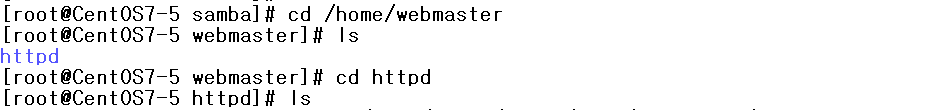

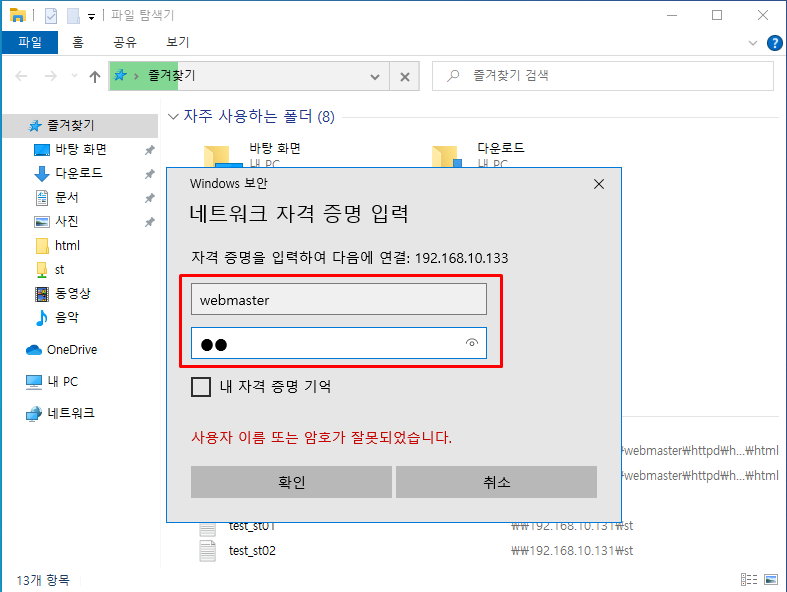

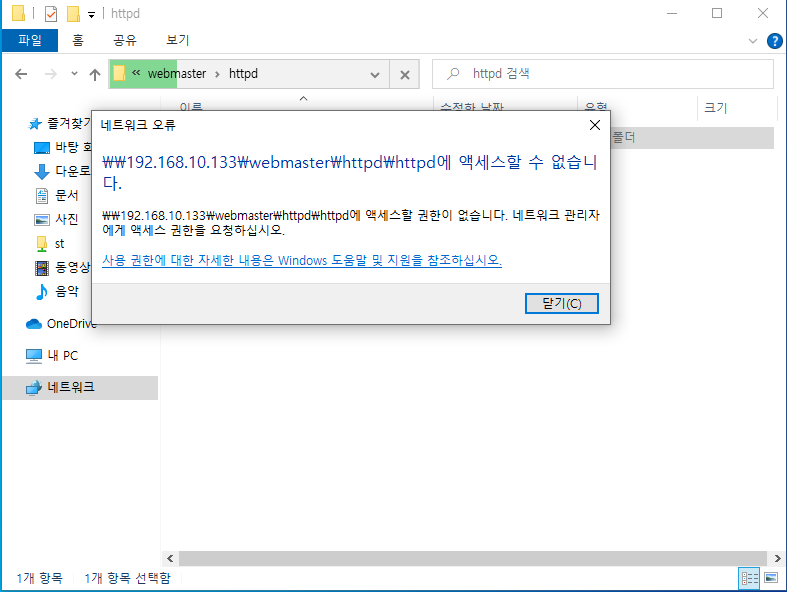

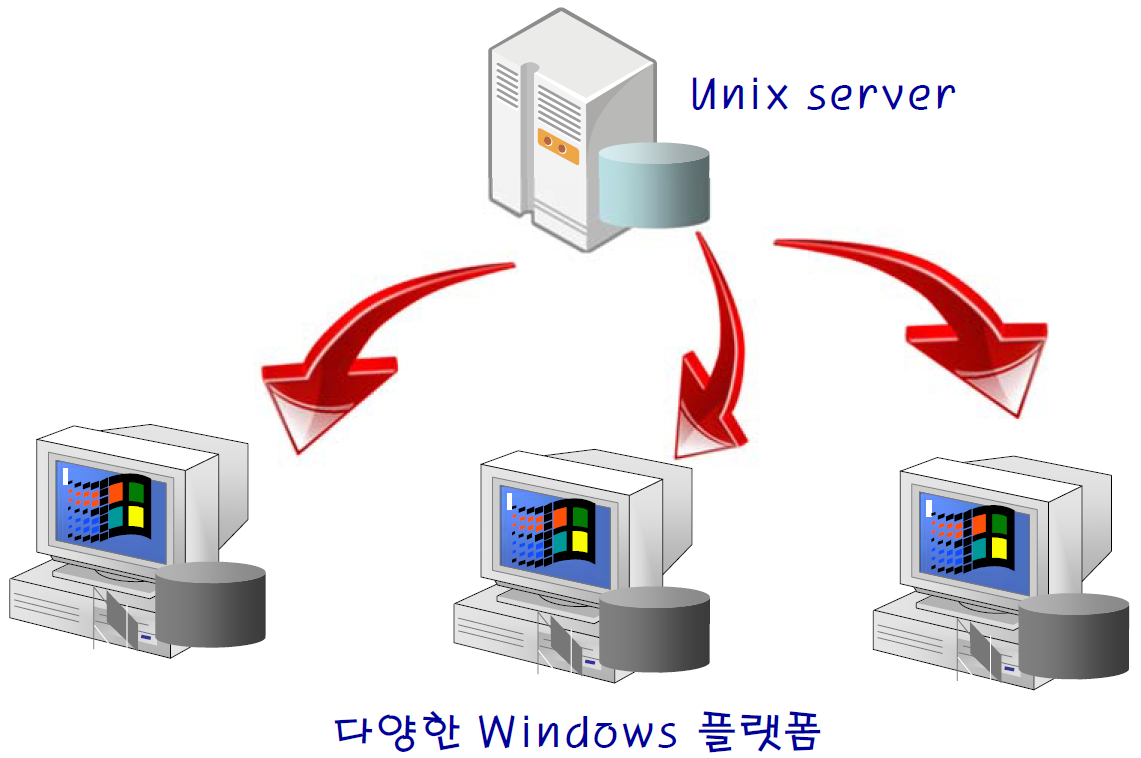

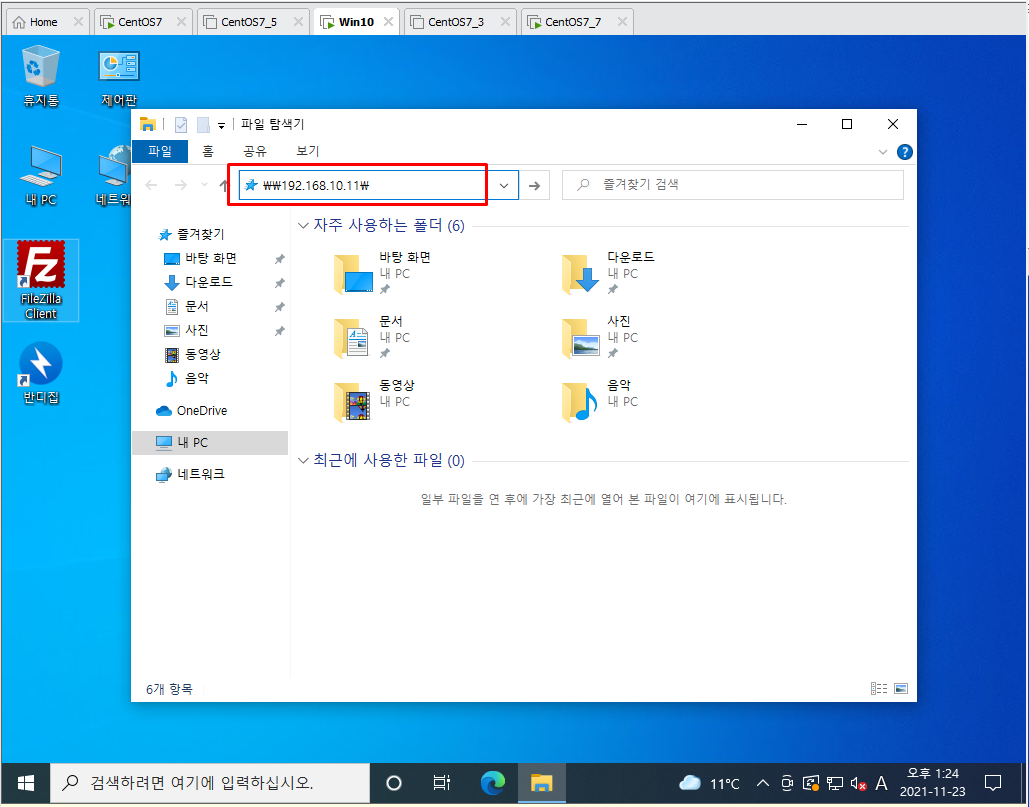

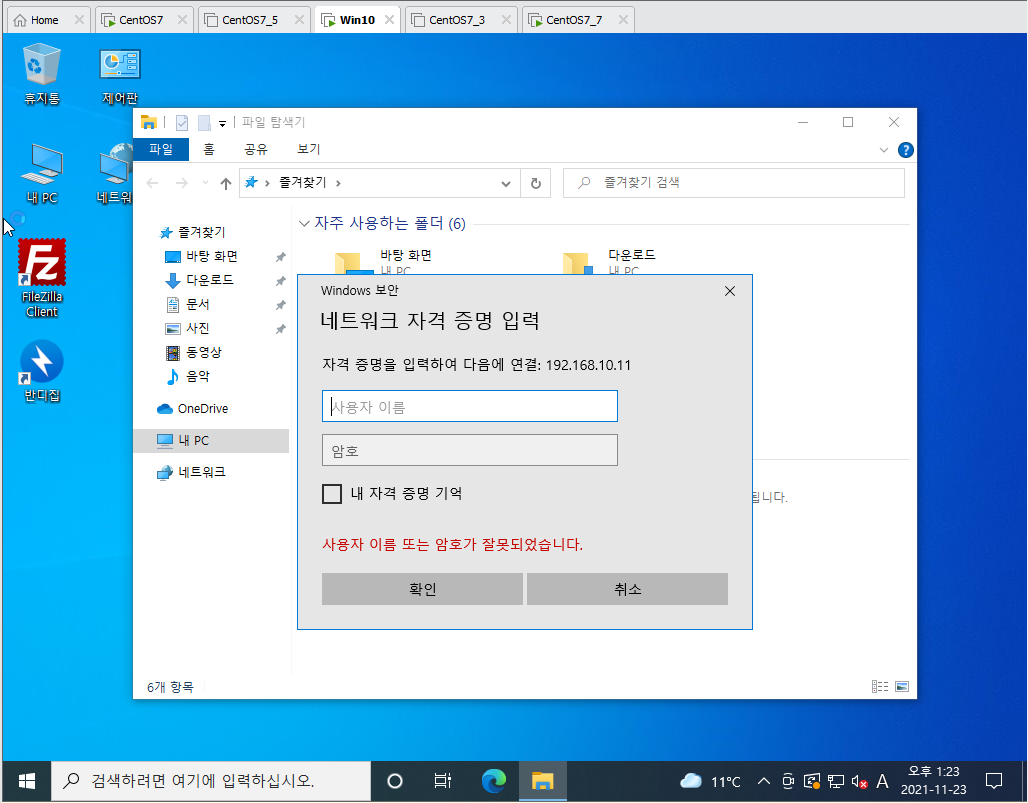

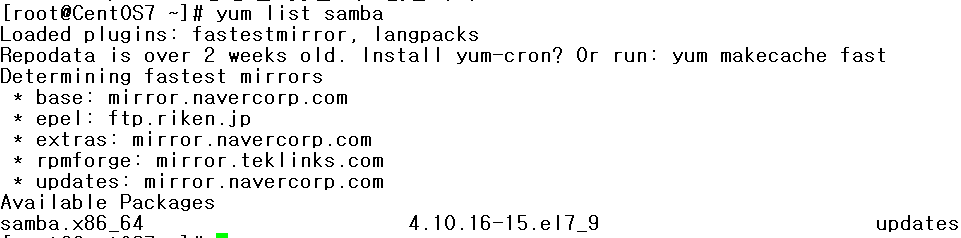

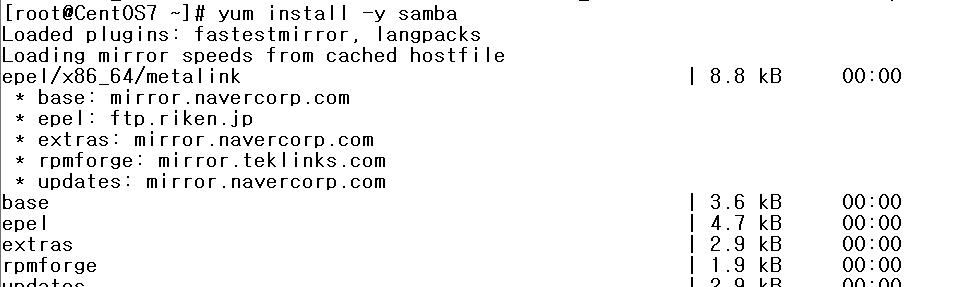

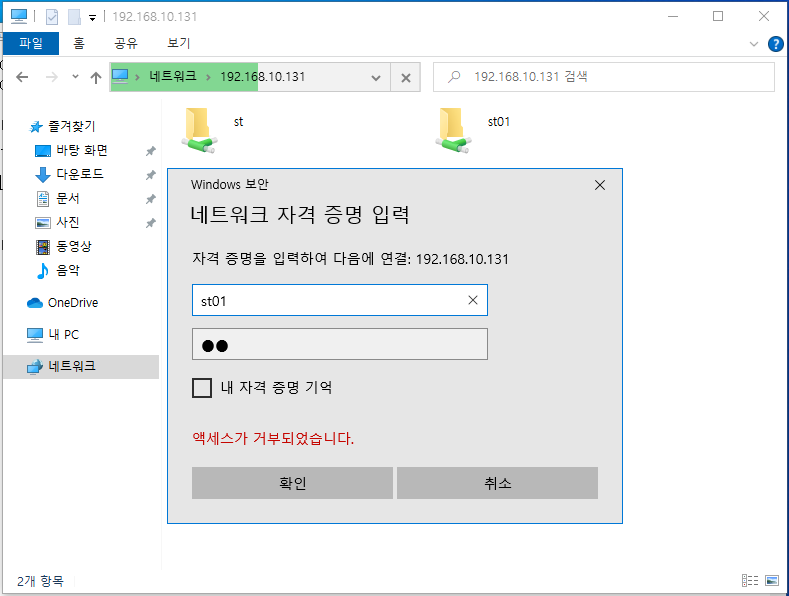

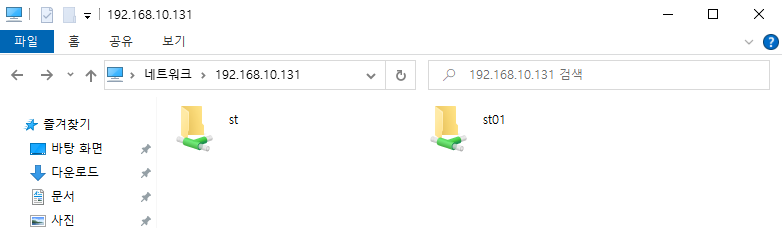

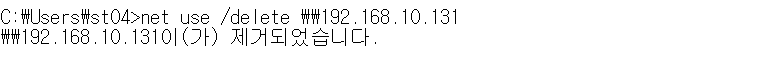

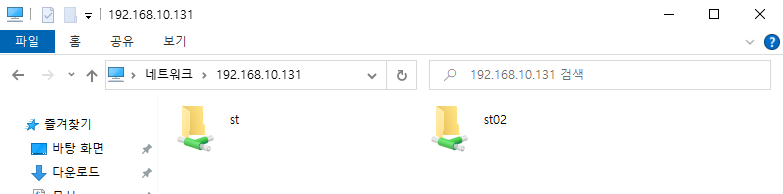

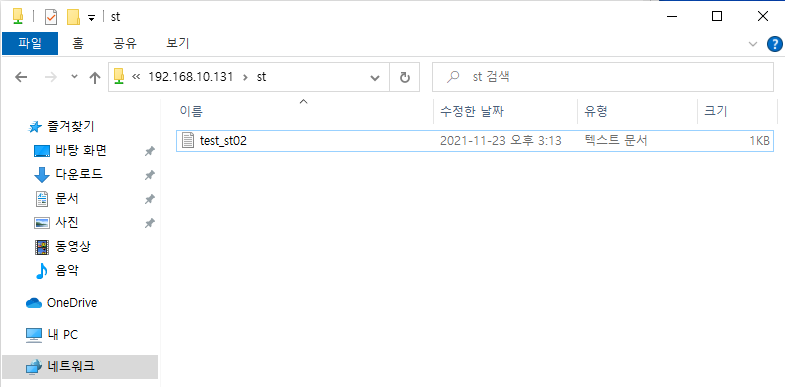

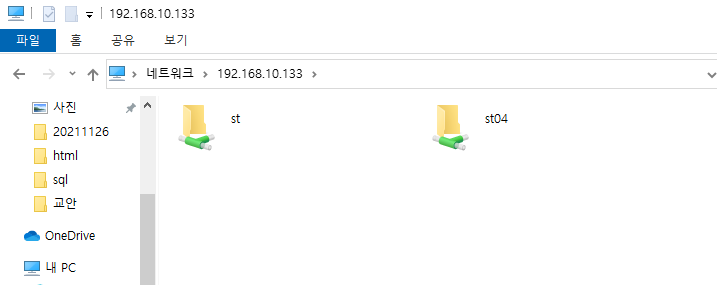

samba 로 접속

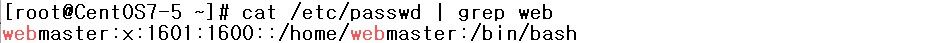

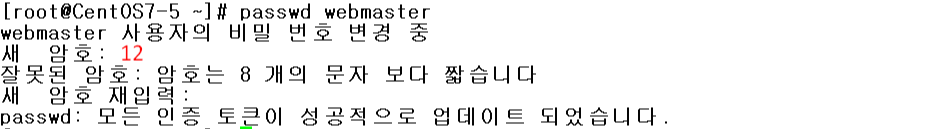

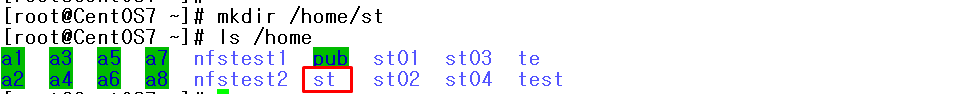

samba 실습 2 - webmaster samba 실습

실습 < 실습 일지 > 1) 리눅스에 samba 설치 및 확인 2) webmaster 그룹 및 사용자 생성, samba 사용자 생성 3) 마운트 해제 및 링크디렉토리 연결 4) smb.conf 파일 수정 및 samba 서비스 실행 5) 링크 디렉토리.

lemonandgrapefruit.tistory.com

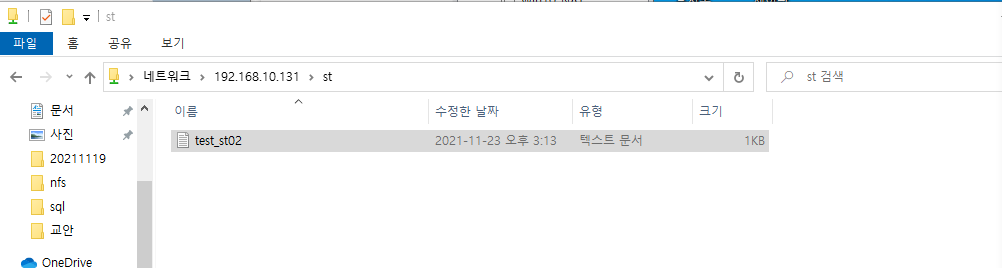

링크를 걸지 않고 진행할 것이다.

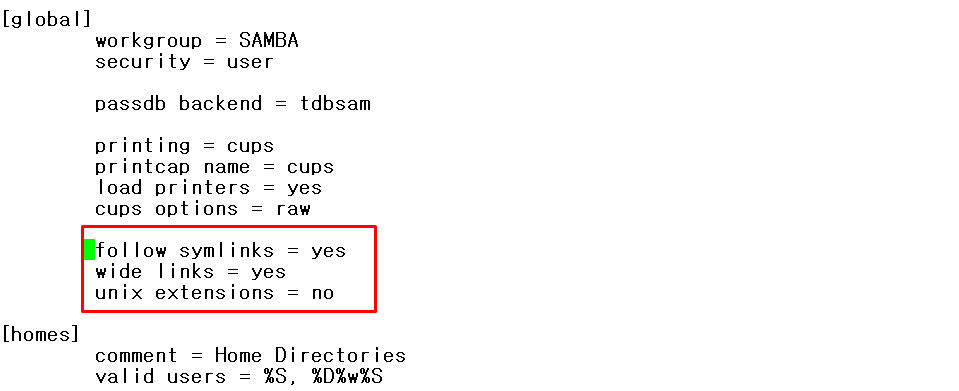

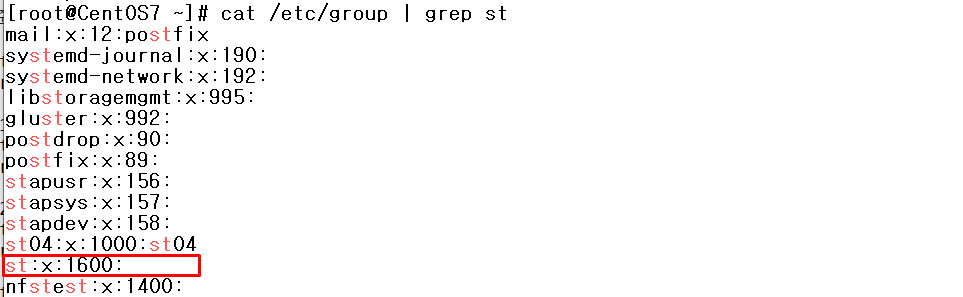

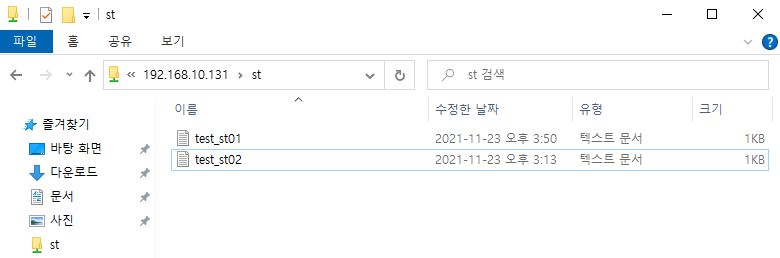

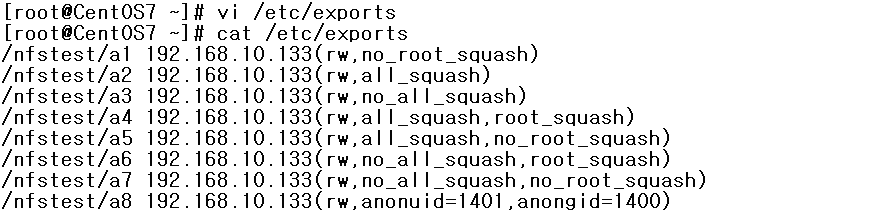

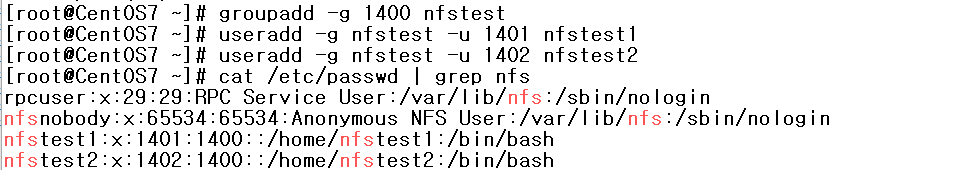

cat /etc/samba/smb.conf 에서 아래와 같이 추가

[st]

comment = Test dir

path = /home/httpd

public = no

writable = yes

write list = st04

create mask = 0777

directory mask = 0777

valid users = st04

browseable = yes

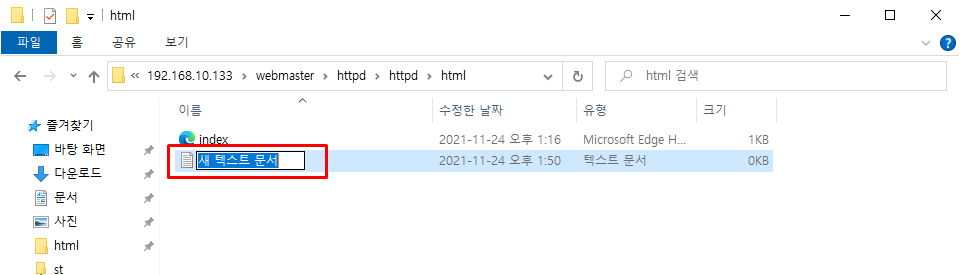

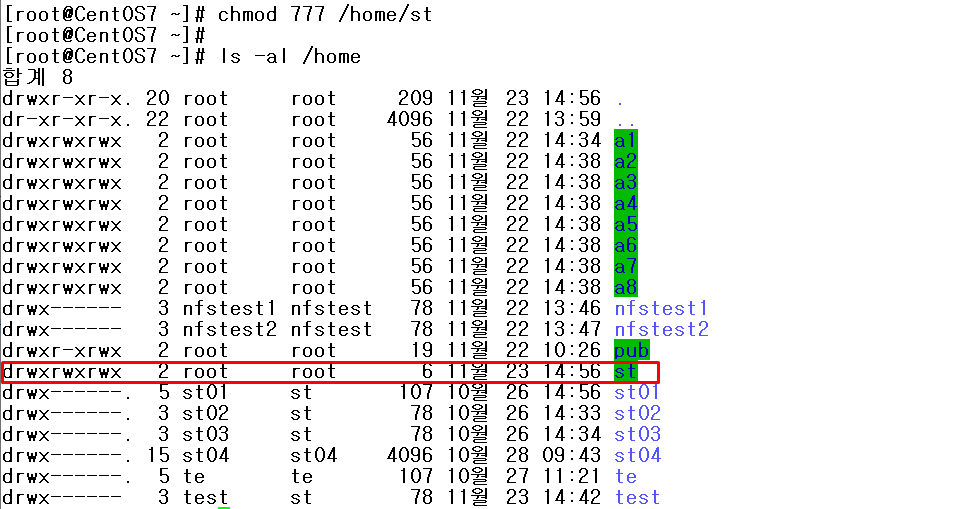

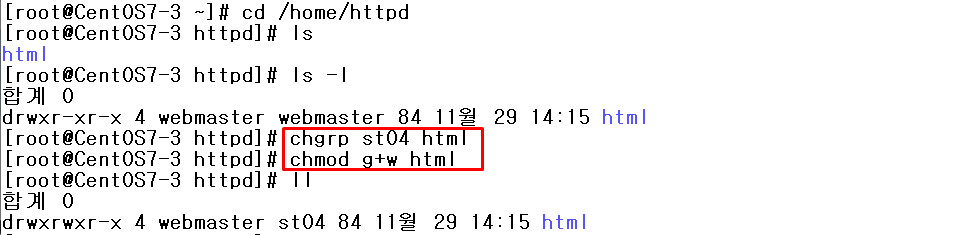

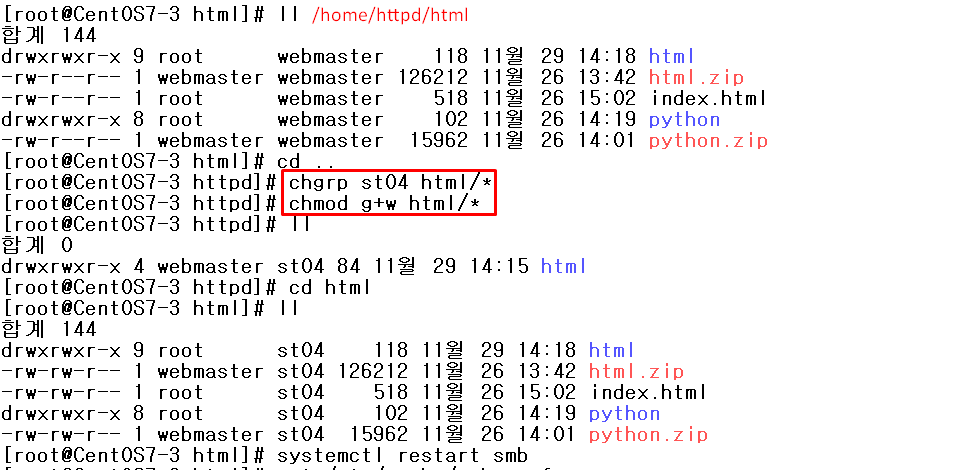

그룹 소유자를 st04로 변경하고 그룹권한에 쓰기를 추가한다.

chgrp st04 /home/httpd

chmod g+w /home/httpd

samba 재시작

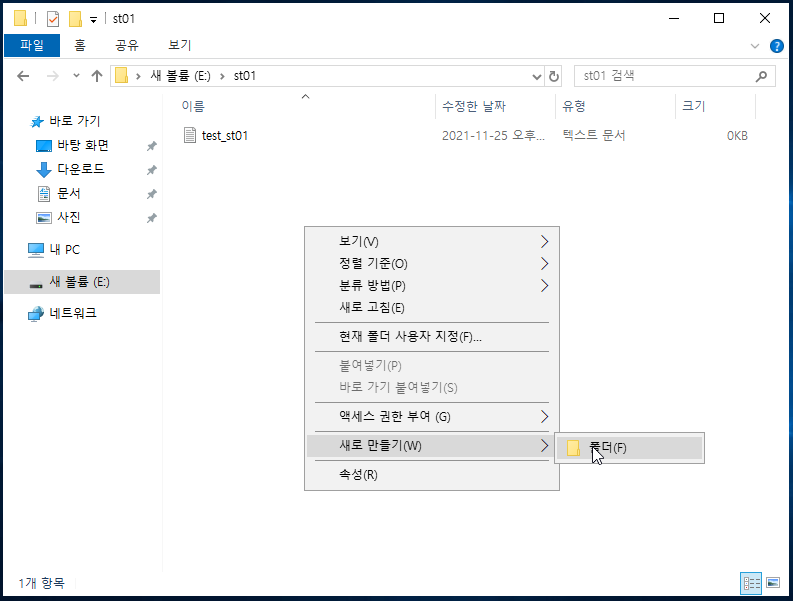

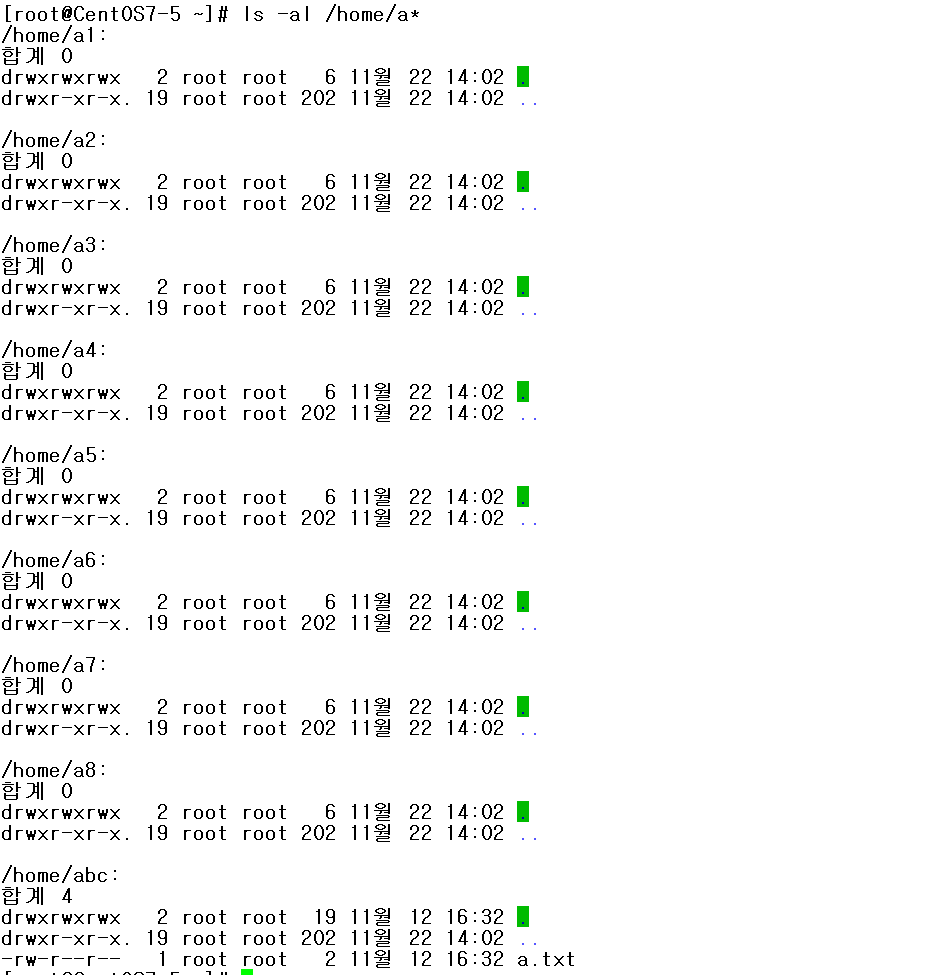

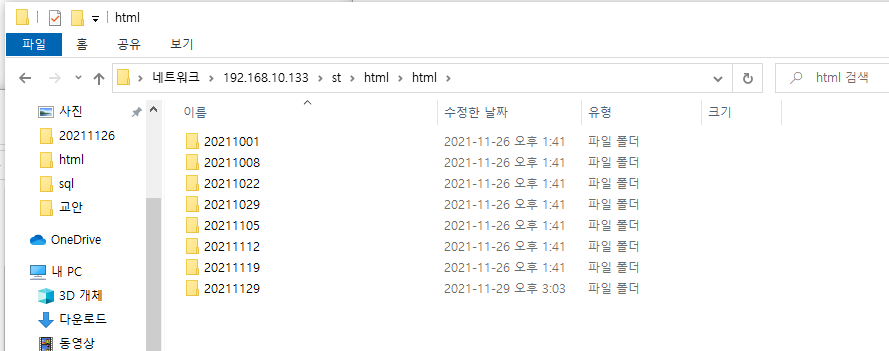

디렉토리 생성이 잘 되는 것을 확인할 수 있다.

'리눅스 공부 기록' 카테고리의 다른 글

| 웹 게시판 생성 (0) | 2022.01.28 |

|---|---|

| 오라클 연동 AP(Apache+PHP) 설치 (0) | 2021.12.23 |

| samba 실습 2 - webmaster samba 실습 (1) | 2021.11.24 |

| 리눅스 19 - samba + 실습 (0) | 2021.11.23 |

| NFS 실습 2 - exports 옵션을 통한 nfs 서버 실습 (0) | 2021.11.22 |